Recuperar datos de la RAM…

La RAM almacena datos de lo que actualmente esta corriendo en el ordenador. Todo programa o proceso en ejecución esta en la RAM. Otra cosa es que haya accesos a disco para recuperar informacion, pero todo lo que se esta ejecutando esta en la RAM.

(Casi) cualquier informático, incluso expertos, te dirían que cuando apagas el ordenador, los datos que estaban en la RAM se pierden. Eso es falso. Los datos de la RAM van desapareciendo en un tiempo que oscila entre varios segundos y varios minutos, permitiendo el análisis forense de esos datos aunque se haya apagado el equipo.

Para aumentar este tiempo, podemos usar sprays de aire comprimido que enfríen la RAM a temperaturas cercanas a los -50ºC. Si el asunto es serio, puedes usar nitrógeno liquido hasta alcanzar cerca de los -200ºC para mantener en los chips la información durante HORAS.

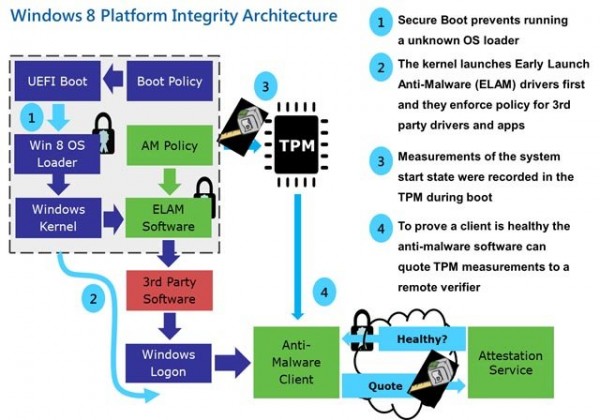

Esto puede ser usado para capturar passwords almacenados en RAM, lo cual es muy frecuente que ocurra. Y también puede ser usado para violar utilidades de cifrado como Truecrypt, pues todas ellas se basan en almacenar las claves de descifrado en RAM. Esto se hizo así porque lo creían seguro, pues el S.O. no deja a ningún programa acceder a estas claves en memoria, y en principio la única manera de pasar del S.O. seria apagando el equipo, con lo cual todo el mundo sabe que las claves almacenadas en RAM desaparecerían. Todo el mundo menos los que como no sabían que era imposible, lo hicieron.

Pasemos a la acción.

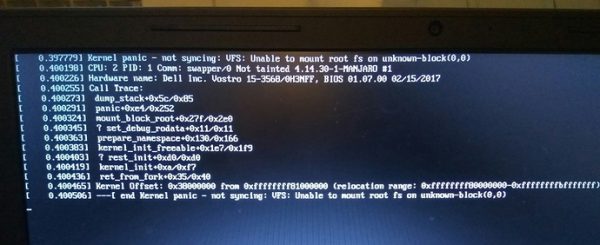

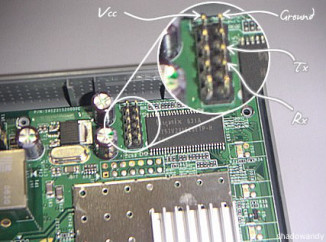

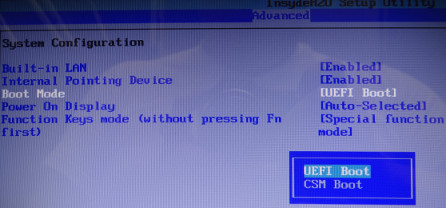

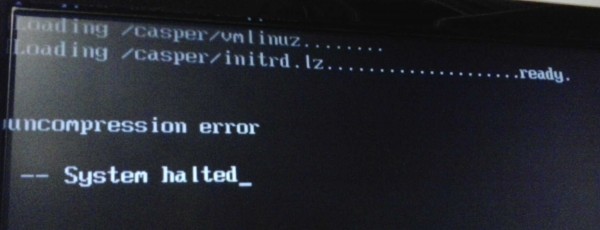

Apagamos la maquina. Arrancamos con un S.O. desde nuestra llave USB por ejemplo, y copiamos el contenido de la memoria.

Haciendo esto habremos conseguido passwords almacenados en memoria, y claves de cifrado que podríamos usar para descifrar datos cifrados en disco.

Pero antes de pasar a la acción, esperemos un momento, demostremos todo esto.

Crea un programa con un bucle infinito tal que así:

#!/bin/bash

a = 'risperdal'

b = 'vlan7'

while [ 1 ]; do

c = '$a$b'

donePero antes de ejecutarlo, pasa todo el contenido de la memoria al disco.

syncEjecutalo ahora. No se mostrara nada, pero al cabo de un rato veras que el ordenador empieza a leer de disco, pues la RAM se ha llenado.

Bien, ahora dale al botón de reset, y, cuando la maquina arranque, busca risperdal en memoria:

# strings /dev/mem |lessVeras trozos de la cadena risperdal. Esa es la prueba de que datos de la RAM permanecieron tras el reset de la maquina.

A jugar.

Fuentes:

Comentamos sobre…